Sécurité

Naviguer vers le futur numérique

Sécurité

Virus sur téléphone : nettoyer efficacement pour une sécurité optimale

Les smartphones sont devenus des extensions de nos vies, contenant des informations précieuses et personnelles. Ils sont aussi des cibles de choix…

Meilleur gestionnaire de mot de passe : recommandation par l’Anssi pour le chiffrement

Depuis 2021, l’Agence nationale de la sécurité des systèmes d’information (Anssi) recommande explicitement l’utilisation de gestionnaires de mots de passe utilisant un…

Burn-out de cybersécurité : quand la fatigue numérique fragilise notre sécurité en ligne

Notifications de fuites de données, alertes de mots de passe compromis, mises à jour de sécurité urgentes, nouvelles techniques de cyberattaque à…

SafeSearch for Google : pourquoi votre administrateur a verrouillé le filtre ?

Un filtre verrouillé qui résiste à toutes vos tentatives de contournement, même sur votre propre appareil : voilà l'étrange réalité de nombreux…

Suppression compte Microsoft et sécurité : protégez vos données avant fermeture

Deux ans d'inactivité peuvent suffire à faire disparaître un compte Microsoft, parfois sans prévenir. Même un abonnement actif ou un achat récent…

Certificats SSL : où sont-ils stockés ?

Personne ne garde ses certificats SSL au même endroit. Sur un serveur web, leur emplacement varie selon l'application, le système d'exploitation ou…

Webmel Créteil en déplacement : accéder à sa messagerie en toute sécurité

Une consigne peut être édictée, rendue visible, répétée mille fois : elle n'est pas toujours suivie. L'authentification à deux facteurs, pourtant recommandée,…

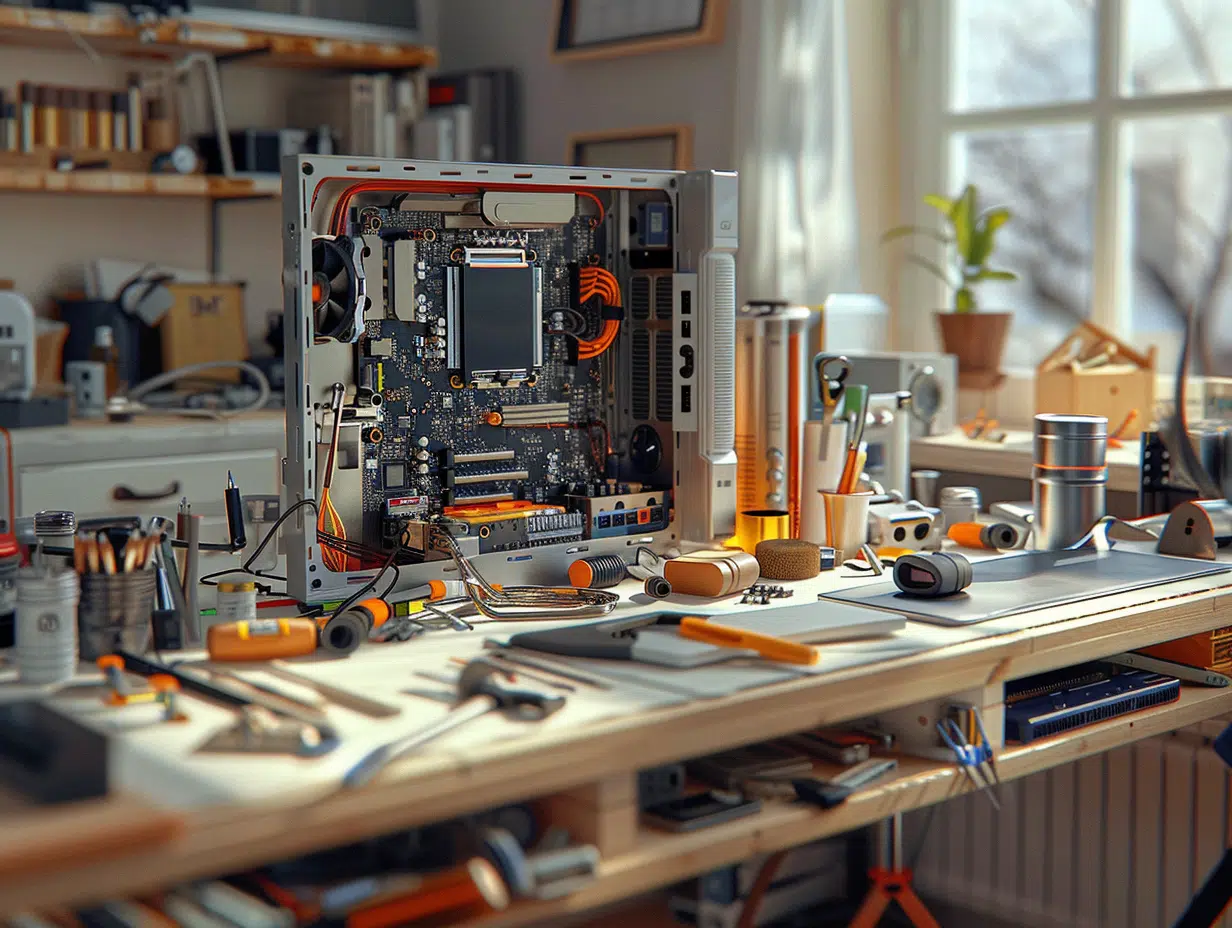

Nettoyage en profondeur d’un ordinateur: étapes et astuces essentielles

Avec le temps, même les ordinateurs les plus performants peuvent accumuler de la poussière et des débris, entraînant une surchauffe et des…

Quel système de paiement en ligne offre la meilleure sécurité ?

Choisir un système de paiement en ligne, c'est ouvrir la porte à la confiance ou à la vulnérabilité. Les chiffres de la…

Petites structures, grands risques : la cybersécurité n’est plus une option

En 2023, 43 % des cyberattaques ayant visé des entreprises françaises concernaient des structures de moins de 50 salariés. Malgré ce chiffre,…

Salaire directeur cybersécurité en 2025 : quelles évolutions attendre

Les écarts de rémunération entre directeurs cybersécurité atteignent parfois 40 % selon le secteur d'activité et la taille de l'entreprise. Certains profils…

Protéger sa connexion Wi-Fi : astuces efficaces pour une sécurité renforcée

Un mot de passe complexe ne suffit pas à empêcher l'accès non autorisé à un réseau Wi-Fi domestique. Même les équipements récents…

Protection contre les malwares : astuces efficaces pour sécuriser votre ordinateur

Un ordinateur relié à Internet encaisse chaque jour des centaines de tentatives d'intrusion, presque en silence. Certains malwares échappent aux filets les…

Récupérer la clé 2FA en toute sécurité : conseils et astuces efficaces

Un compte verrouillé par l'oubli d'une clé d'authentification à deux facteurs échappe souvent aux procédures classiques de récupération. Certaines plateformes refusent toute…

L’IA transforme-t-elle la cybersécurité des PME en force ou en risque ?

Des algorithmes capables de détecter des menaces en temps réel peuvent aussi servir à automatiser des attaques sophistiquées. Les PME figurent parmi…

Réactiver l’authentification 2FA facilement sur votre compte étape par étape

Tomber sur un écran verrouillé qui exige un code à usage unique alors que votre téléphone vient de disparaître, ce n'est pas…

Conséquences faille sécurité : impacts et solutions à connaître

En 2023, plus de 70 % des entreprises françaises ont signalé au moins une brèche dans leurs systèmes d'information. Malgré des investissements…

Cloud computing : les raisons de la désaffection du public

En 2023, le marché du cloud ne suit plus le scénario que les cabinets de conseil récitaient il y a cinq ans.…

Sensibiliser ses équipes à la cybermalveillance : un enjeu stratégique

Un faux pas, parfois aussi anodin qu’un clic sur un message douteux, et la routine bascule. L’ennemi ne surgit pas dans l’ombre :…

Sécurisez votre Wi-Fi : astuces simples pour renforcer la protection de votre réseau domestique

Changer le nom du réseau Wi-Fi complique la tâche aux intrus qui exploitent les identifiants par défaut pour accéder aux équipements. Les…

Nettoyage et optimisation gratuits de votre PC: méthodes efficaces

Dans un monde où la technologie règne en maître, la performance des ordinateurs est fondamentale. Au fil du temps, les PC ont…

Détecter si mon téléphone est espionné : le vade-mecum des applications malveillantes

Les smartphones sont devenus des outils indispensables du quotidien, contenant une multitude d'informations personnelles et professionnelles. Cette dépendance accrue attire malheureusement les…

Comment une formation test d’intrusion peut protéger vos bases de données contre les injections SQL

La protection des bases de données contre les injections SQL est un enjeu majeur pour les entreprises. Ces attaques exploitent les vulnérabilités…

Sur écoute téléphonique ? Détectez les signes et protégez votre vie privée

Dans une ère où la technologie infiltre chaque aspect de la vie quotidienne, la confidentialité devient une préoccupation croissante. Les écoutes téléphoniques…

Sécuriser l’accès aux données sur un serveur : conseils essentiels et bonnes pratiques

Un mot de passe complexe ne suffit pas à empêcher une fuite de données si les droits d’accès ne sont pas régulièrement…

Authentification : Pourquoi est-elle indispensable pour la sécurité en ligne ?

En 2023, plus de 80 % des violations de comptes en ligne ont exploité une simple faiblesse : l’absence de dispositifs d’authentification…

OpenVPN vs WireGuard : quelle différence ? Le comparatif complet

Un hacker en pantoufles : la scène a de quoi faire sourire, mais l’image est moins anodine qu’il n’y paraît. Un mauvais…

Pourquoi un générateur de mots de passe est-il essentiel pour la sécurité en ligne ?

Un hacker n’a pas besoin de fouiller votre passé ou de déchiffrer vos secrets d’enfance : il lui suffit parfois de trois…

Activer la double authentification : protégez votre compte efficacement !

Un mot de passe, même tissé de chiffres, de lettres et de caractères spéciaux, n’est parfois qu’un rideau de fumée. L’illusion de…

Prévenir l’hameçonnage : conseils pratiques pour proteger vos données personnelles

L'hameçonnage, cette technique frauduleuse qui vise à tromper les internautes pour dérober leurs informations personnelles, est devenu un fléau numérique. Les cybercriminels…

Sécuriser transactions sur Internet : protocoles essentiels

Les transactions en ligne sont devenues une composante incontournable de la vie quotidienne. Qu'il s'agisse de faire des achats, de transférer des…

Code 2FA : Trouver les meilleures méthodes de sécurisation

À l'ère numérique, la protection des informations personnelles et professionnelles est devenue fondamentale. Avec la multiplication des cyberattaques, il est impératif d'adopter…

Exemple d’authentification à deux facteurs (2FA) : la meilleure méthode pour renforcer la sécurité de vos comptes en ligne

Avec les cybermenaces qui se multiplient et les informations personnelles devenant de plus en plus vulnérables, renforcer la sécurité de ses comptes…

Fuite de données : en 2025, décryptage de la plus grande violation de sécurité

En 2025, le monde est secoué par la plus grande violation de sécurité de l'histoire. Des milliards de données personnelles se retrouvent…

Sensibilisation au phishing : comprendre et se protéger

Les attaques de phishing se multiplient et deviennent de plus en plus sophistiquées, représentant une menace sérieuse pour la sécurité en ligne.…

Assurer votre sécurité en ligne : les étapes essentielles pour protéger vos informations privées

Le paysage numérique actuel, riche en opportunités mais aussi en risques, exige une vigilance accrue pour protéger ses informations personnelles. Les cyberattaques…

Authentification lors d’une transaction bancaire : comment ça marche ?

Lorsqu'on effectue une transaction bancaire, l'authentification est essentielle pour garantir la sécurité des échanges. Cette procédure permet de vérifier l'identité de l'utilisateur…

Pourquoi acheter des produits sur la base de leur impact RSE ?

Dans un monde en constante évolution, les consommateurs sont de plus en plus soucieux des enjeux sociaux et environnementaux associés à leurs…

Attaque ransomware : définition et fonctionnement

Un nombre croissant d'entreprises et d'organismes publics se retrouvent confrontés à une menace informatique de plus en plus sophistiquée : les attaques…

Sécurité et confidentialité sur le webmail Montpellier : conseils et recommandations

À Montpellier, comme partout ailleurs, la sécurité et la confidentialité des courriels revêtent une importance primordiale. Les utilisateurs de webmail doivent redoubler…

Objectif principal des concepteurs de ransomware : motivations et buts cachés

Les concepteurs de ransomware poursuivent souvent des motivations financières, cherchant à extorquer de l'argent des entreprises et des particuliers. En cryptant les…

Sources communes de virus informatiques et comment les éviter

Les virus informatiques représentent une menace constante pour les utilisateurs d'ordinateurs et de dispositifs mobiles. Ces logiciels malveillants peuvent être contractés de…

Recherche

À lire absolument

Le coin des curieux