Un nombre croissant d’entreprises et d’organismes publics se retrouvent confrontés à une menace informatique de plus en plus sophistiquée : les attaques ransomware. Ce type de cyberattaque implique le chiffrement des données de la victime par les attaquants, qui exigent ensuite une rançon pour la clé de déchiffrement. Les conséquences peuvent être dévastatrices, allant de la perte de données critiques à des perturbations majeures des opérations. Comprendre le mécanisme et la portée de ces attaques est essentiel pour développer des stratégies de défense efficaces et pour minimiser les risques de sécurité liés au cyberespace.

Plan de l'article

Attaque ransomware : définition et mécanismes

Le ransomware, ou rançongiciel en français, s’identifie comme un logiciel malveillant conçu pour restreindre l’accès à des données ou à des systèmes en les chiffrant. La clé de déchiffrement est ensuite détenue par l’attaquant, qui impose à la victime le paiement d’une rançon, souvent en monnaie virtuelle, pour recouvrer l’usage de ses fichiers ou de ses appareils. Ce type de logiciel d’extorsion s’attaque principalement aux ordinateurs ou à tout autre système d’exploitation pouvant être infecté.

A lire en complément : Fuite de données : en 2025, décryptage de la plus grande violation de sécurité

La propagation de ces logiciels malveillants peut s’effectuer par divers moyens, notamment par des pièces jointes malveillantes reçues via courrier électronique, des téléchargements depuis des sites web non sécurisés ou encore par exploitation de failles dans les systèmes d’exploitation et applications non mises à jour. Une fois l’appareil infecté, le ransomware verrouille les appareils et chiffre les fichiers, laissant l’utilisateur sans autre choix que de se soumettre à la demande de rançon ou de perdre définitivement ses données.

Toutefois, la prévention reste l’arme la plus efficace contre les attaques par ransomware. L’utilisation de logiciels de sécurité robustes, conjointement à l’application régulière de correctifs pour les systèmes d’exploitation et applications, constitue une ligne de défense primaire. Les utilisateurs et les entreprises doivent aussi s’armer de vigilance, notamment en scrutant les courriers électroniques suspects et en évitant les téléchargements douteux.

A découvrir également : Pourquoi acheter des produits sur la base de leur impact RSE ?

Les méthodes de propagation et d’attaque des ransomwares

La vaste gamme de vecteurs d’attaque utilisés par les ransomwares témoigne de leur capacité d’adaptation et de leur sophistication croissante. Les cybercriminels déploient une ingénierie sociale raffinée, visant à tromper l’utilisateur pour qu’il exécute le rançongiciel sans méfiance. Les pièces jointes malveillantes envoyées par courriel demeurent un moyen privilégié, exploitant la crédulité des destinataires. Ces pièces jointes, souvent déguisées en documents légitimes, activent le logiciel malveillant une fois ouvertes.

Parallèlement, les attaquants ne reculent devant aucune technique pour infiltrer les systèmes, y compris l’exploitation des vulnérabilités logicielles. Les failles non corrigées constituent des portes ouvertes pour ces logiciels d’extorsion, comme l’a démontré l’attaque dévastatrice de WannaCry, qui a su mettre à genoux des systèmes informatiques à l’échelle globale. La diffusion de ransomwares via des réseaux de partage de fichiers ou des téléchargements d’applications compromis complète le spectre des méthodes de propagation usitées.

Une fois l’appareil ciblé infecté, le ransomware procède au chiffrement systématique des données personnelles et des fichiers essentiels. L’accessibilité aux données est alors suspendue, et le cybercriminel déploie sa demande de rançon, parfois accompagnée d’un compte à rebours, accentuant la pression sur la victime. Cette dernière se retrouve face à un dilemme : céder au chantage et financer des pratiques illicites ou refuser de payer, au risque de perdre irrémédiablement ses informations précieuses.

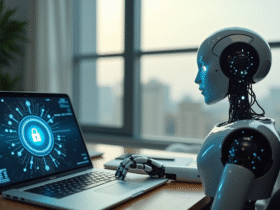

Stratégies de prévention et de réponse aux attaques ransomware

Face à la menace croissante des ransomwares, les organisations doivent mettre en place des stratégies de prévention robustes. L’utilisation de logiciels de sécurité à la pointe s’impose comme la première ligne de défense. Ces programmes, constamment mis à jour, détectent et bloquent les tentatives d’infiltration de rançongiciels. Les correctifs de sécurité doivent être appliqués sans délai pour combler les failles exploitées par les cybercriminels. La formation continue des utilisateurs sur les dangers de l’ingénierie sociale et les signaux d’alerte des pièces jointes malveillantes est aussi fondamentale pour renforcer le facteur humain.

La mise en place d’une politique de sauvegarde de données rigoureuse est essentielle. Les copies de sauvegarde doivent être réalisées fréquemment et conservées dans un environnement sécurisé, idéalement déconnecté du réseau principal. Cette approche permet de restaurer les informations précieuses en cas de compromission, minimisant ainsi l’impact de l’attaque. La stratification des accès aux données sensibles joue aussi un rôle préventif non négligeable en limitant les dommages potentiels.

Lorsqu’une attaque survient malgré les mesures préventives, un plan de réponse à incident bien rodé doit être activé. Ce plan doit inclure des procédures claires pour isoler les systèmes affectés, évaluer l’étendue de l’intrusion et communiquer efficacement tant en interne qu’avec les autorités compétentes. La rapidité et l’efficacité de la réponse peuvent considérablement réduire les conséquences de l’attaque et permettre une reprise des activités dans les meilleurs délais.